Darktrace сообщает, что APT-атака Salt Typhoon нацелена на глобальные телекоммуникационный и энергетический секторы

Согласно последнему отчету исследовательской компании по кибербезопасности Darktrace, группа спонсируемых государством (APT) субъектов, известная как Salt Typhoon, остается серьезной угрозой для сетей по всему миру.

По данным анализа компании, предоставленного Hackread.com, хакеры, предположительно связанные с Китайской Народной Республикой (КНР), продолжают находить новые способы взлома критической инфраструктуры.

Salt Typhoon — это шпионская группировка, действующая как минимум с 2019 года, которая атакует важнейшие службы, включая поставщиков телекоммуникационных услуг, энергетические сети и государственные системы в более чем 80 странах.

Эта группа, также известная под псевдонимами Earth Estries и GhostEmperor, является экспертами по скрытности, которые используют специальные инструменты и недавно обнаруженные уязвимости программного обеспечения, включая эксплойты нулевого дня , для поддержания долгосрочного доступа к сети.

Как ранее сообщал Hackread.com, группа совершила ряд серьёзных нарушений: в конце 2024 года они проникли в сеть Национальной гвардии США и почти год находились под контролем. Кроме того, в июне 2025 года ФБР и Канадский киберцентр предупредили , что группа систематически атакует глобальные телекоммуникационные сети, включая крупные американские компании, такие как AT&T, Verizon и T-Mobile, что подчёркивает стратегический характер их кампаний.

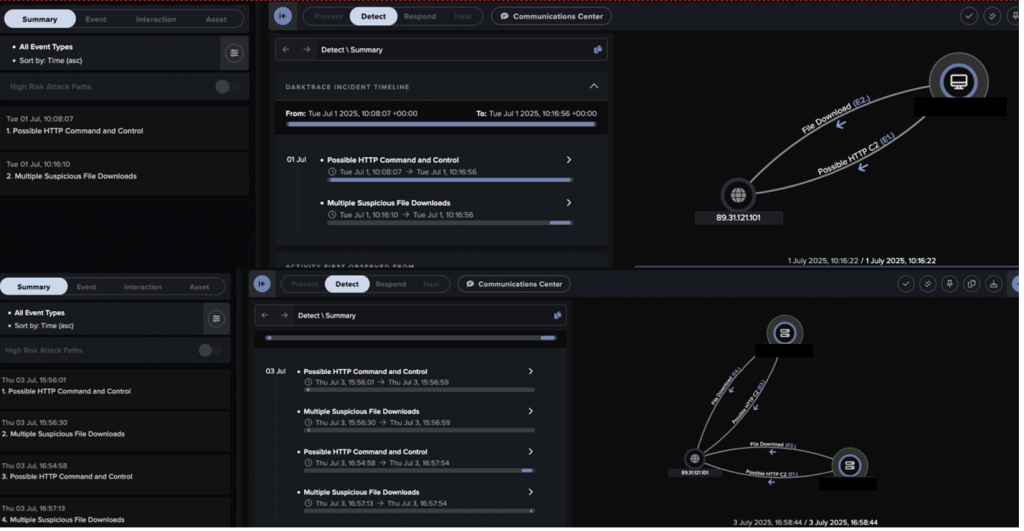

Согласно сообщению в блоге Darktrace, недавно компания зафиксировала одну из попыток вторжения Salt Typhoon в европейскую телекоммуникационную организацию. Атака, вероятно, началась в первую неделю июля 2025 года с использованием устройства Citrix NetScaler Gateway .

Затем злоумышленники перешли на внутренние хосты, используемые для виртуальных рабочих столов (хосты Citrix Virtual Delivery Agent (VDA)), используя точку входа, возможно, связанную с VPN-сервисом SoftEther, чтобы скрыть свои следы.

Злоумышленники внедрили вредоносный бэкдор SNAPPYBEE (он же Deed RAT) на эти внутренние машины, используя технику DLL sideloading (загрузка сторонних DLL -библиотек). Этот метод заключается в сокрытии вредоносной нагрузки внутри легитимного, доверенного программного обеспечения, включая антивирусы, такие как Norton Antivirus или Bkav Antivirus, для обхода традиционных проверок безопасности.

После установки бэкдор обращался к внешним серверам (конечным точкам LightNode VPS) за инструкциями, используя двухканальную настройку для дальнейшего уклонения от обнаружения.

К счастью, вторжение было обнаружено и остановлено до того, как оно успело разрастись. Система обнаружения аномалий Darktrace (Cyber AI Analyst) постоянно отслеживает малейшие отклонения в нормальной сетевой активности, выявляя атаку на самых ранних стадиях.

Компания заявила, что «Salt Typhoon продолжает бросать вызов специалистам по кибербезопасности своей скрытностью, настойчивостью и злоупотреблением легитимными инструментами», что ещё раз подтверждает важность проверки необычного поведения сети. Поэтому организациям следует выйти за рамки простой проверки по списку известных угроз (сопоставления сигнатур) и сосредоточиться на выявлении скрытых действий невидимых врагов.

Нил Патхар , заместитель главного консультанта компании Black Duck, поставщика решений по безопасности приложений из Берлингтона (штат Массачусетс), отметил, что при борьбе со вторжениями крайне важно выйти за рамки обнаружения на основе сигнатур.

Он добавил, что специалисты по безопасности должны применять модель нулевого доверия для непрерывной проверки и осуществлять постоянный мониторинг необычных процессов или подозрительного поведения периферийных устройств и специализированных сетевых устройств. По словам Патхара, такой подход помогает поддерживать доверие к программному обеспечению и позволяет организациям уверенно внедрять инновации в условиях растущих рисков.

HackRead