Sömürü Eğilimleri Sağlık Hizmetlerinde Katmanlı Siber Güvenliğe Olan İhtiyacı Vurguluyor

Fidye yazılımları, bulut güvenlik açıkları ve yanlış yapılandırmalar, kötü bot trafiği ve kimlik avı, günümüzde sağlık kuruluşlarının karşı karşıya olduğu en önemli siber güvenlik tehditleri arasındadır. Bu tehditlere karşı korunmak için kuruluşların, güvenlik eğitimi, kimlik yönetimi ve güvenlik açığı yamaları gibi taktikler de dahil olmak üzere sağlam bir güvenlik duruşuna sahip olması gerekir.

Birçok sağlık sistemi tarafından eski teknolojinin kullanılması ve Tıbbi Nesnelerin İnterneti cihazlarının yaygınlaşmasıyla , yama uygulaması sağlık BT ortamlarını güvence altına almak için önemli bir adımdır. Ancak, SonicWall'dan gelen yeni veriler, yama uygulamasının tek başına yeterli olmadığını gösteriyor. SonicWall, 2025 Tehdit Özeti'nde Microsoft güvenlik açıklarını hedef alan saldırılarda %110'luk bir artış olduğunu ve SonicWall güvenlik duvarları tarafından engellenen 6,9 milyondan fazla tehdide işaret ediyor.

Son CDW Siber Güvenlik Araştırma Raporunu okumak için aşağıdaki pankarta tıklayın .

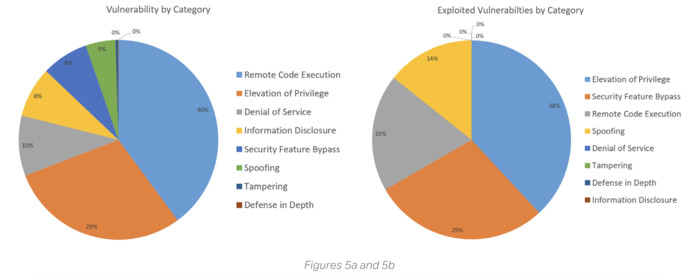

En önemlisi, en sık yamalanan güvenlik açıkları her zaman en çok istismar edilenler değildi. Uzaktan kod yürütme kusurları güvenlik açıklarının %40'ını oluşturuyordu ancak istismarların yalnızca %19'unu oluşturuyordu. Buna karşılık, daha az görünür olabilen ancak genellikle daha tehlikeli olan ayrıcalık yükseltme (EoP) hataları en çok istismar edilenlerdi ve gerçek dünya saldırılarının %38'ini oluşturuyordu.

"1.000'den fazla güvenlik açığının yamalanması ve milyonlarca ilişkili tehdidin engellenmesiyle, bir şey açık: Yalnızca yama yapmak yeterli değil," diyor SonicWall'da tehdit araştırmaları yönetici direktörü Douglas McKee. "Saldırganlar, en fazla ödül ve en az direnç sağlayan yolları istismar etmek için her zamankinden daha hızlı hareket ediyor."

En Yaygın Güvenlik Açıkları En Çok İstismar Edilenler DeğildirSonicWall'un raporu, vahşi doğada, bilgisayar korsanlarının işe yarayan şeylere akın ettiğini gösteriyor. Örneğin, güvenlik özelliği atlama yöntemleri bilinen güvenlik açıklarının yalnızca %8'ini oluşturuyordu ancak istismarların %29'unu temsil ediyordu.

Görsel SonicWall'un izniyle kullanılmıştır

Bu rakamlar, hacmin tek başına yama önceliklerini yönlendiremeyeceğinin bir hatırlatıcısıdır. Bunun yerine, sağlık kuruluşları saldırganların gerçek dünyada nasıl davrandığına göre de yönlendirilmelidir.

DAHA FAZLASINI OKUYUN: Hizmet Olarak Yönetilen Yama ile sağlık siber güvenliğini güçlendirin.

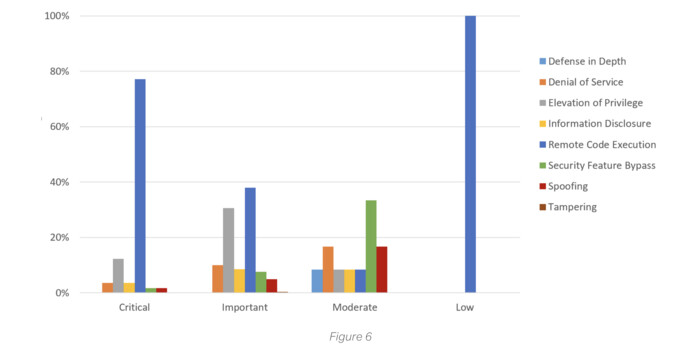

Güvenlik Açığının Ciddiyeti Her Zaman Göründüğü Gibi OlmayabilirHacim olarak, uzaktan kod yürütme güvenlik açıkları en yaygın olanıydı. Ayrıca en kritik güvenlik açıklarının %77'sini oluşturuyorlardı. Ancak en yaygın ve en kritik güvenlik açığı kategorisi olmaları, bunların istismar edilme olasılığının en yüksek olduğu anlamına gelmiyordu.

Örneğin, güvenlik özelliği atlama kusurları uzaktan kod yürütme güvenlik açıklarından daha az yaygındı ve ciddiyet açısından daha az kritikti. Ancak, SonicWall'un verileri bunların saldırganların erişimi artırmasına veya güvenlik araçlarını devre dışı bırakmasına yardımcı olmak için sıklıkla kullanıldığını ve bu eylemlerin orta düzeyde bir güvenlik açığını kritik sonuçları olan bir istismara dönüştürebileceğini ortaya koydu.

SonicWall ayrıca Microsoft'un 2024'te 123 güvenlik açığını "Sömürülme Olasılığı Daha Yüksek" olarak etiketlediğini belirtti; bu siber savunma için önemli bir göstergedir. Ancak bunlardan yalnızca 10 tanesi Siber Güvenlik ve Altyapı Güvenlik Ajansı'nın Bilinen Sömürülen Güvenlik Açıkları Kataloğu'na girdi. Bu 10'dan ikisi "Sömürülme Olasılığı Daha Düşük" olarak etiketlendi; bu da en iyi tahminlerin bile gerçek dünyadaki siber suçlu davranışları tarafından boşa çıkarılabileceğini gösteriyor.

Görsel SonicWall'un izniyle kullanılmıştır

Katmanlı, Proaktif Savunmalar Zorunlu Hale GeldiMicrosoft'un 2024 güvenlik açığı manzarası, siber tehditlerin salt hacimden çok çeşitliliğini ve oynaklığını yansıtıyordu. Yama yapmak önemlidir ve her zaman önemli olacaktır, ancak yamaları nasıl önceliklendireceğinizi bulmak giderek daha karmaşık hale geliyor.

McKee, "Kuruluşların daha akıllı, daha hızlı bir yaklaşıma ihtiyacı var, gerçek zamanlı algılama ve yanıtı her saldırı yüzeyinde katmanlı savunmalarla harmanlayan bir yaklaşıma," diyor. Aşağıdakileri öncelik olarak işaretledi:

- Karmaşık ayrıcalık yükseltme girişimlerini belirleme

- Office belgelerinde gizlenen kötü amaçlı yazılımların etkisiz hale getirilmesi

- Kullanıcılara ulaşmadan önce istismarları engelleme

- Uç noktalar, e-posta hesapları ve ağlar arasında entegre korumalara sahip olmak

"Koordineli, istihbarat odaklı güvenliğe yatırım yapan kuruluşlar yalnızca tehditlerle başa çıkmakla kalmıyor, aynı zamanda onların önünde kalıyorlar," diyor. "Bu genellikle fark yaratabilir."

healthtechmagazine