Конкурирующие хакеры Dox, предполагаемые операторы Lumma Stealer

Крупная банда, продающая секретный инструмент для кражи данных под названием Lumma Stealer, представляющий собой легко адаптируемую вредоносную программу как услугу ( MaaS ), которая продается с 2022 года и позволяет красть все — от паролей и номеров кредитных карт до криптовалютных кошельков, — сейчас столкнулась с серьезными проблемами.

Согласно недавнему отчёту исследовательской компании Trend Micro, отслеживавшей группировку под названием Water Kurita, конкурирующие преступники начали кампанию по разоблачению её участников. Эта внутренняя борьба между киберпреступниками привела к резкому и внезапному снижению активности Lumma Stealer с сентября 2025 года.

Проблемы начались в период с конца августа по начало октября 2025 года, когда началась кампания по « доксингу » с публикацией конфиденциальных личных и рабочих данных пяти человек, предположительно вдохновителей операции Lumma Stealer.

Сообщается, что раскрытые сведения, которые были опубликованы на веб-сайте под названием «Lumma Rats», включали конфиденциальные данные, такие как номера паспортов, финансовые записи и адреса электронной почты лиц, задействованных как в административной, так и в технической части, например, тех, кто отвечал за «разработку шифровальщика», что подразумевает сокрытие кода вредоносного ПО для избежания обнаружения.

Исследование Trend Micro показало, что, скорее всего, это было сделано конкурентами, особенно после того, как скоординированная попытка правоохранительных органов закрыть Lumma Stealer в мае 2025 года не смогла полностью остановить его.

Это нарушение, о котором сообщил Hackread.com, последовало за сообщениями о глобальных схемах заражения Lumma в Северной Америке, Европе и Азии и затронуло Microsoft и ее глобальных партнеров, которые заблокировали более 2300 доменов.

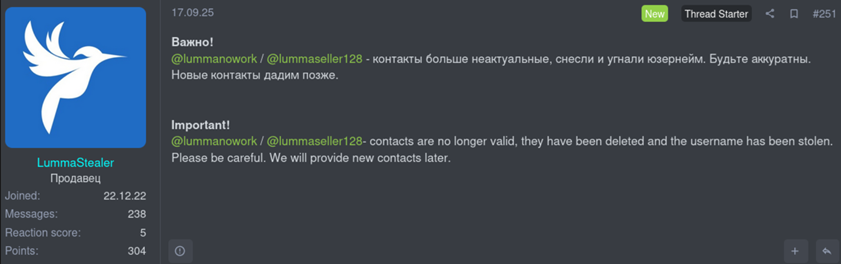

Интенсивность недавних утечек позволяет предположить наличие либо инсайдерской информации, либо доступа к взломанным аккаунтам. Ситуация ухудшилась 17 сентября 2025 года, когда были взломаны и официальные аккаунты группы в Telegram, что серьёзно затруднило её общение с клиентами.

Поскольку инфраструктура командования и управления (C2) Lumma Stealer (сеть, которая сообщает вредоносному ПО, что делать) начала давать сбои, его клиенты начали искать новые места для получения своего вредоносного ПО.

Эта внезапная нестабильность спровоцировала агрессивную конкуренцию, поскольку другие разработчики вредоносных программ пытаются захватить рынок. Основными альтернативами, набирающими популярность, являются платформы MaaS, такие как Vidar и StealC .

Фактически, другие сопутствующие сервисы, такие как сервис Amadey с оплатой за установку (PPI), который преступники используют для доставки вредоносного ПО для кражи информации на компьютеры жертв, также столкнулись с падением спроса. Это показывает, насколько сильно эта внутренняя борьба потрясла всё киберпреступное сообщество, доказывая, что даже самые влиятельные игроки могут стать жертвами непредсказуемой природы подпольного рынка.

HackRead