El tifón salino APT ataca los sectores globales de telecomunicaciones y energía, afirma Darktrace

Un grupo de actores patrocinados por el estado (APT), conocido como Salt Typhoon, sigue siendo una amenaza importante para las redes de todo el mundo, revela el último informe de la firma de investigación de ciberseguridad Darktrace.

Según el análisis de la compañía, compartido con Hackread.com, los piratas informáticos, que se cree que están vinculados a la República Popular China (RPC), todavía están encontrando nuevas formas de violar la infraestructura crítica.

Activo desde al menos 2019, Salt Typhoon es un grupo de espionaje que ataca servicios cruciales, incluidos proveedores de telecomunicaciones, redes de energía y sistemas gubernamentales, en más de 80 países.

Este grupo, también rastreado bajo alias como Earth Estries y GhostEmperor, son expertos en sigilo que utilizan herramientas personalizadas y vulnerabilidades de software recientemente descubiertas, incluidos exploits de día cero , para mantener el acceso a la red a largo plazo.

Como ya informó Hackread.com, el grupo ha llevado a cabo infracciones de alto impacto; a finales de 2024, se infiltraron en la red de la Guardia Nacional del Ejército de un estado estadounidense durante casi un año. Además, el FBI y el Centro Cibernético de Canadá advirtieron en junio de 2025 que el grupo ataca sistemáticamente redes globales de telecomunicaciones, incluyendo importantes empresas estadounidenses como AT&T, Verizon y T-Mobile, lo que pone de relieve la naturaleza estratégica de sus campañas.

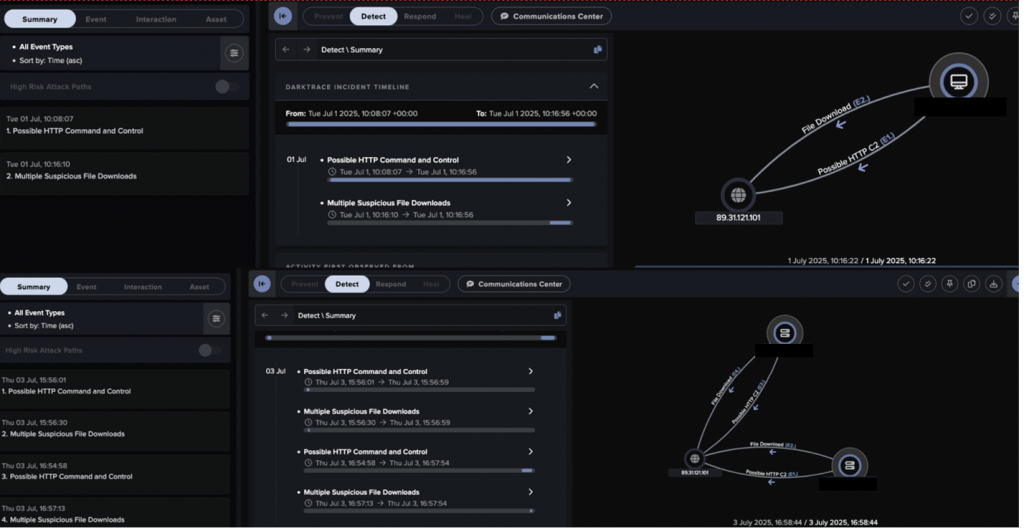

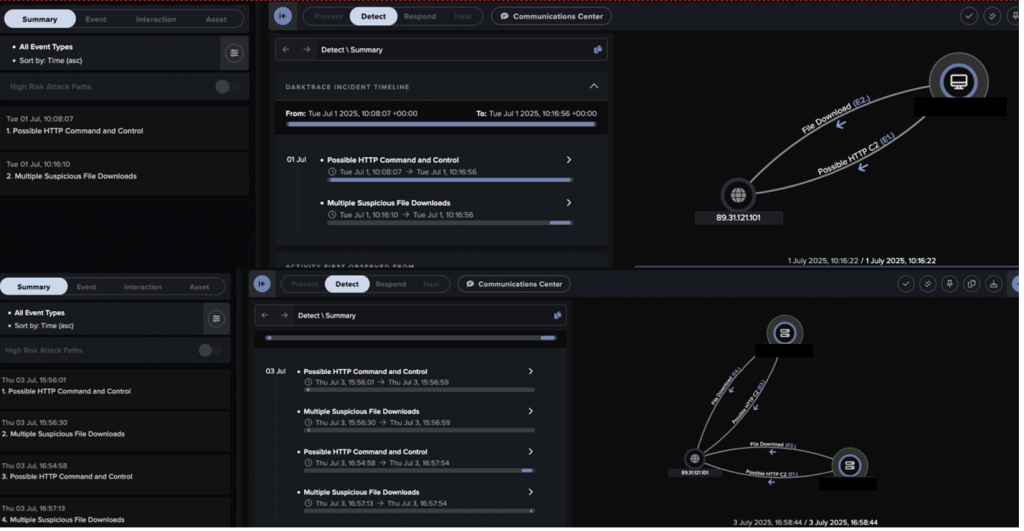

Según la entrada del blog de Darktrace, recientemente se observó un intento de intrusión de Salt Typhoon contra una organización europea de telecomunicaciones. El ataque probablemente comenzó en la primera semana de julio de 2025, explotando un dispositivo Citrix NetScaler Gateway .

Luego, los atacantes se trasladaron a hosts internos utilizados para escritorios virtuales (hosts Citrix Virtual Delivery Agent (VDA)), utilizando un punto de entrada posiblemente vinculado a un servicio VPN SoftEther para ocultar sus huellas.

Los atacantes introdujeron una puerta trasera maliciosa, llamada SNAPPYBEE (también conocida como Deed RAT), en estas máquinas internas mediante una técnica llamada carga lateral de DLL . Este método consiste en ocultar su carga útil dentro de software legítimo y confiable, incluyendo programas antivirus como Norton Antivirus o Bkav Antivirus, para eludir las comprobaciones de seguridad tradicionales.

Una vez instalada, la puerta trasera contactaba a servidores externos (puntos finales VPS de LightNode) para obtener instrucciones utilizando una configuración de doble canal para evadir aún más la detección.

Afortunadamente, la intrusión se identificó y detuvo antes de que se intensificara por completo. La detección basada en anomalías de Darktrace (Cyber AI Analyst) busca constantemente pequeñas desviaciones en la actividad normal de la red, detectando el ataque en sus primeras etapas.

La empresa declaró que «Salt Typhoon sigue desafiando a los defensores con su sigilo, persistencia y abuso de herramientas legítimas», lo que refuerza la importancia de verificar comportamientos inusuales en la red. Por lo tanto, las organizaciones deben ir más allá de la simple comprobación de una lista de amenazas conocidas (coincidencia de firmas) y centrarse en detectar las acciones sutiles de los enemigos invisibles.

Neil Pathare , consultor principal asociado de Black Duck, un proveedor de soluciones de seguridad de aplicaciones con sede en Burlington, Massachusetts, dijo que ir más allá de la detección basada en firmas es esencial cuando se aborda la actividad de intrusión.

Añadió que los equipos de seguridad deben aplicar un modelo de confianza cero para la verificación continua y mantener una monitorización constante de procesos inusuales o comportamientos sospechosos en dispositivos periféricos y dispositivos de red especializados. Según Pathare, este enfoque ayuda a mantener la confianza en el software y permite a las organizaciones impulsar la innovación con seguridad ante el aumento de los riesgos.

HackRead